Conosco le tue password: rischi e accorgimenti utili

Cover Photo by Matthew Henry on Unsplash

Consegnereste le vostre chiavi di casa o il diario dove avete trascritto il pin del bancomat ad uno sconosciuto per farvele conservare?

Scommetto che chiunque risponderebbe con un secco “No!”

Le stesse persone però salverebbero un file di testo pieno di password nel PC per poi copiarlo su uno dei tanti servizi online (drive, dropbox, onedrive, ecc…)

C’è differenza tra le due azioni?

Oggi parliamo proprio di questo: la percezione del rischio.

Partiamo da un esempio: secondo voi quanto tempo è necessario per forzare un lucchetto? Pensateci un attimo e datevi una risposta prima di guardare questo video

D’ora in poi vedrete gli armadietti della palestra con altri occhi :-)

Bene, il problema è tutto qui. L’errata sensazione di sentirsi al sicuro ci espone alla gran parte dei rischi.

Dal punto di vista informatico si propone la stessa situazione. Nessuno percepisce alcun pericolo, le obiezioni che vengono proposte la maggior parte delle volte sono “Tanto ho l’antivirus / Tanto c’è il firewall / Tanto a chi vuoi che interessino i miei dati”.

In questo articolo cercheremo quindi di rispondere a queste domande:

- A chi vuoi che interessino i miei dati?

- Quanto valgono i miei dati?

- Quali rischi si corrono con la loro perdita?

- Come proteggersi da questi rischi senza diventare paranoici?

A chi vuoi che interessino i miei dati?

I tuoi dati, in quanto tuoi, probabilmente a nessuno, a meno che tu non abbia un nemico che ti ha preso di mira.

Ma i tuoi dati in quanto elemento di un aggregato di notevoli dimensioni fa sicuramente gola agli spammer, per inviarti pubblicità, phishing o semplicemente per rivendere le liste di utenti.

Un altro e ben più pericoloso scopo è il furto di identità (per incolpare te dei reati che commette il malvivente).

Un ulteriore scopo è affine al precedente, ovvero usarti come tramite per altri target o accedere a dati aziendali. Ad esempio potrebbero infettare il tuo pc, tramite il quale far partire degli attacchi informatici verso altri obiettivi. Un eventuale controllo della polizia risalirebbe a te invece che al vero artefice dell’attacco, con l’ulteriore complicazione di dover dimostrare che non hai nulla a che fare con l’accaduto.

Quanto valgono i miei dati?

Chi commette reati di questo tipo lo fa ovviamente per un ritorno economico.

Il valore si può ricavare da diverse fonti:

- rivendere le liste agli spammer

- furto/riscatto dei propri dati (ransomware/cryptolocker)

- furto diretto di denaro (addebiti sul conto, furto della carta di credito)

- furto a terzi usando i tuoi dati o il tuo collegamento internet come tramite.

Quali rischi si corrono con la loro perdita?

Questo è il punto più delicato sul quale è importante insistere affinché tutti vengano educati sulla reale entità dei rischi che si corrono.

I rischi: l’affidabilità “del cloud”

Iniziamo con una nota dolente, affiancata ad una famosa battuta:

“THERE IS NO CLOUD, IT’S JUST SOMEONE ELSE’S COMPUTER”

Image from https://9gag.com/gag/aNYbY66

Image from https://9gag.com/gag/aNYbY66

Quello che vedete sopra è un raro scatto di cosa è veramente “il cloud”… ovvero nient’altro che un server (uno o più server, poco importa) gestito da altri a cui affidate i vostri dati.

Per quanto un gestore, chiunque esso sia, decanti le proprie dotazioni di sicurezza, ricordate che le chiavi di cifratura dei dati sono sempre in suo possesso, a meno che non sia esplicitamente dichiarato il contrario.

Cosa significa tutto ciò? Che gli amministratori dei sistemi possono sempre accedere ai dati e possono (a causa di attacchi ai server o per errore umano) perderli o farseli rubare da terzi.

La prima obiezione a questo tipo di rischio è che i gestori sono dei colossi che spendono milioni di dollari in sicurezza, i dati sono più che al sicuro.

Bene, qui sotto c’è la classifica dei top 5 “data leak” cioè perdita massiva di dati o account subita da questi gestori più che sicuri:

5. Equifax (143 milioni di account + 209.000 carte di credito) anno 2017

4. eBay (145 milioni di account) anno 2014

3. Adult Friend Finder (412 milioni di account) anno 2016

2. Marriott International (500 milioni di account) anno 2014

1. Yahoo (3.000.000.000 TRE MILIARDI di account) anno 2016

La fonte è CSO online e sono solo i dati più eclatanti e non necessariamente i più recenti reperibili online. Non crediate ci siano solo questi, c’è anche Dropbox, MySpace, Linkedin, Spotify, Tumbler e molti altri (sempre restando a qualche anno fa).

I rischi: le password

Le password sono come le chiavi di casa. Vanno trattate con attenzione, senza lasciarle incustodite. Inoltre non bisogna mai usare la stessa password in due siti diversi. Se viene rubata la password da un sito, sono potenzialmente compromessi tutti i siti sui quali viene usata.

Dropbox perse 66 milioni di account a causa di un dipendente che aveva utilizzato la password del lavoro anche su LinkedIn. Grazie al data leak su LinkedIn gli hacker riuscirono a penetrare nei sistemi di Dropbox. Tutto dovuto alla sola imprudenza di un dipendente. (fonte Lastpass blog)

In quali modi è possibile rubare una password?

- Furto di database (hack siti)

- Furto di file sul proprio PC con password salvate in chiaro

- Phishing / Social engineering

- Intercettazione traffico della rete (man in the middle)

Del furto di database abbiamo già parlato, con i data leak più famosi. Tali perdite di dati possono riguardare dati cifrati (ammesso che non riescano a rubare anche la chiave di cifratura) se non addirittura password direttamente salvate in chiaro sui server (fino ad alcuni anni fa non era così scontato che tutto fosse cifrato e ancora oggi non abbiamo la garanzia che sia sempre fatto nonostante sia una best practice).

Il furto delle password dal proprio PC è un altro aspetto da non sottovalutare. Una volta avuto accesso al PC (accesso diretto o ottenuto tramite una backdoor o tramite phishing) è importante non lasciare un bel regalo al malintenzionato mettendo un file sul pc nella cartella documenti magari chiamato password.txt.

Negli ultimi anni con la comparsa dei bitcoin sono stati sviluppati degli attacchi mirati a penetrare nei PC alla ricerca dei “wallet” ovvero dei portafogli criptati che contengono le criptomonete. Con l’impennata di valore dei bitcoin, questa attività è diventata molto appetibile poiché i computer sono diventati da piccoli salvadanai a contenitori di enormi quantità di denaro. Si trovano sul web storie eclatanti di persone che hanno perso nell’ordine delle centinaia di migliaia di dollari a causa dell’intrusione nel proprio PC e conseguente furto del wallet, insieme alle relative password.

AND EMILI si occupa di sviluppo e consulenza strategica sui canali digitali.

I rischi: l’accesso fisico al PC

In un ambiente di lavoro non completamente affidabile (immaginate un grande ufficio con un numero elevato di dipendenti e di collaboratori esterni) è sempre buona norma mantenere il pc bloccato quando ci si allontana dalla propria postazione, anche per pochi secondi.

Esistono degli script tramite i quali un malintenzionato può avvicinarsi al pc, inserire una chiavetta USB ed eseguire in pochissimi secondi qualsiasi sequenza di operazioni (dal furto di password all’inserimento di una backdoor con lo scopo di spiare da remoto o installarti un virus).

Un caso eclatante fu Stuxnet, dove gli USA riuscirono a distruggere una centrale nucleare in Iran semplicemente infettando dei PC. Trovate tutta la storia in questo articolo.

I rischi: il phishing e il social engineering

Il phishing è l’aspetto più critico degli ultimi tempi. Gli antivirus dei server di posta elettronica ormai sono diventati sufficientemente efficienti da non lasciar passare allegati malevoli nelle mail. Si punta quindi moltissimo sulle mail ingannevoli, che diventano sempre più verosimili e che inducono l’utente a cliccare, magari su un url nascosto da un “url shortner”, portandolo su un sito uguale a quello legittimo. L’inserimento conseguente di user e password regala di fatto i dati di accesso al malintenzionato. Al momento l’autenticazione a 2 fattori è uno dei metodi più efficaci per mitigare il rischio.

L’accesso a 2 fattori fa diventare il vostro smartphone il vostro portachiavi, quindi anch’esso diventa un punto critico di vulnerabilità.

Al CEO di Twitter Jack Dorsey fu craccato il proprio account Twitter (?!) nonostante fosse protetto a 2 fattori. Chi condusse l’attacco riuscì ad ingannare il provider telefonico, effettuando un “sim swap” ovvero riuscirono ad attivare una nuova SIM sul numero di telefono di Dorsey. Prendere possesso del numero di telefono significa poter ricevere gli sms di verifica di tutti gli account, effettuare il recupero password e molto altro. Potete leggere tutti i dettagli della storia sul New York Times.

Il social engineering è l’aspetto che punta alla vulnerabilità della persona, alla sfera emozionale che induce all’errore e permette di farsi ingannare.

Tramite il social engineering è possibile estorcere informazioni o fare vere e proprie truffe

- Il ladro che bussa alla vecchietta spacciandosi per tecnico del gas

- La telefonata del venditore di turno che si spaccia per gestore del gas e ti chiede il numero del contatore (poi ti ritrovi il nuovo contratto intestato)

- Telefonata che ti induce a rivelare dati personali (che sommati ad altri possono costruire un tuo profilo completo) o direttamente delle password

In questo video vediamo un esempio forse un po’ estremo ma rende l’idea di come possa essere efficace.

Chi è interessato all’argomento può vedere anche “ The Dark Arts of Social Engineering” che approfondisce più dettagliatamente e mostra diverse tecniche.

I rischi: intercettazione del traffico di rete

Tutto quello che transita su internet può essere facilmente intercettato. E’ fondamentale quindi che tutti i dati siano cifrati. Solo negli ultimi anni si sta diffondendo la cifratura di quasi tutti i protocolli (web, posta, ftp).

E’ anche possibile carpire informazioni personali dalla mera osservazione della navigazione delle pagine o dai metadati estratti dal traffico di rete (chi sto contattando e quando, anche se non riesco a vedere il contenuto delle comunicazioni).

Come è possibile essere vittime di intercettazione?

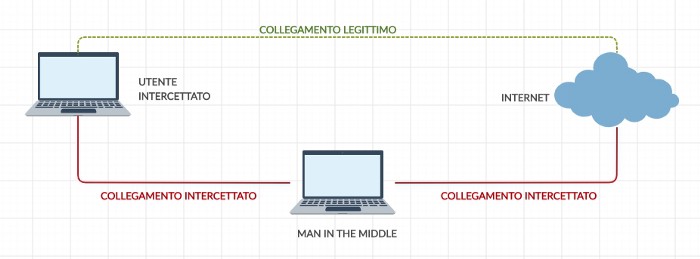

Il metodo si chiama “Man in the middle” che, come dice il nome, si frappone tra l’utente e il destinatario della comunicazione

Il mezzo più semplice è tramite il wi-fi, con diverse modalità di intercettazione. Una di queste è spiegata nel video che trovate qui di seguito

Con dei semplici strumenti alla portata di quasi tutti è possibile intercettare tutto il traffico e sapere chi ho contattato e dove ho navigato.

Image from Pineapple e-commerce website

Image from Pineapple e-commerce website

Se poi i dati passano in chiaro (client di posta configurato con protocollo non cifrato, oppure utilizzo di FTP) allora nel traffico si può leggere direttamente le password, come nel video di esempio qui sotto

E’ possibile intercettare il traffico anche su reti cablate ma è più complesso perché significherebbe collegare un piccolo strumento direttamente nella rete da intercettare (ad esempio nella sala server di un ufficio).

Image from Pineapple e-commerce website

Image from Pineapple e-commerce website

I rischi: doxxing e stalking

Il doxxing e lo stalking online sono degli attacchi mirati ad una singola persona. Se qualcuno ti prende di mira e vuole farti un dispetto può raccogliere tutti i dati che dissemini online, tramite i social, incrociando i quali è possibile ottenere molte più informazioni di quanto si possa pensare. Se ne parla approfonditamente in questo articolo.

I rischi: furto di identità e frodi finanziarie

Il furto di identità è uno dei reati più gravi di cui si può cadere vittima. Chi si impossessa dei tuoi dati, ad esempio della tua casella di posta, tramite la quale accede ai tuoi account social, o recupera una copia dei tuoi documenti di identità, può fare molti danni, ad esempio

- Truffa diretta (ti rubano soldi dal conto in banca, acquistano a rate a tuo nome)

- Truffare altri dando la colpa a te

- Farti dire cose (sui social) che non hai detto (diffamare altri)

- Utilizzarti come spammer (Phishing mandato ai tuoi contatti, che vedendo il tuo nome come mittente prendono il messaggio per buono)

Le truffe finanziarie sono in forte crescita, solo nel 2018 si sono verificati 27.000 casi. (fonte Il Messaggero)

Come proteggersi da questi rischi senza diventare paranoici?

La prima regola è fare attenzione e proteggere le proprie password dai rischi di furto descritti finora

- Essere consapevoli sul phishing (sia telefonico che via email). Mai in nessun caso fornire password al telefono a sconosciuti.

- Non collegarsi ai wifi pubblici. Ormai i piani telefonici offrono talmente tanti giga che non è più necessario cercare di navigare gratis con il wifi.

- Disattivare l’accesso automatico ai wifi aperti e non protetti da password.

- Attenzione allo “shoulder surfing” ovvero qualcuno che sta al tuo fianco e ti sbircia mentre digiti (specialmente in un luogo pubblico).

- Mai, mai, ma proprio MAI utilizzare la stessa password in due siti diversi. E’ già stato detto, ma non è mai ripetuto abbastanza.

- Scegliere una buona password (lo vediamo tra poco).

- Non salvare elenchi di password nel PC senza cifratura. Utilizzare un password manager.

Seconda regola: scegliere una buona password.

Sapete che se una password di 8 caratteri è indovinabile con un attacco a forza bruta in qualche centinaio di ore, due soli caratteri in più la trasformano in una password inespugnabile che necessiterebbe centinaia di anni per essere indovinata?

Il problema delle password è che devono essere di una lunghezza minima per essere efficaci, devono contenere maiuscole, minuscole, numeri e simboli per ampliare l’alfabeto, devono essere sempre diverse dalle altre. Ma la difficoltà principale è dovuta al fatto che ne abbiamo troppe, quindi le scriviamo (in modo insicuro) da qualche parte oppure utilizziamo degli schemi predicibili per generarle (anche se non sono uguali comunque sono molto simili e seguono una regola molto semplice per essere generate).

Ci sono diversi metodi per renderle più sicure e più mnemoniche, ad esempio l’utilizzo di frasi.

“Il-surf-vola-sotto-la-mucca-2” è una frase senza senso compiuto che però fa ridere e rievoca una immagine buffa.

Questo semplifica in parte perché è più semplice da ricordare che non una password con maiuscole, minuscole, numeri e simboli.

Resta comunque il problema del numero di password da ricordare. Recuperare quale frase sia stata utilizzata in quale sito diventa complesso quando sono da gestire troppi account.

In ultima analisi il metodo più sicuro in assoluto è quello di affidarsi ad un password manager.

- Devi ricordare una sola password, quella di sblocco dell’archivio, quindi puoi crearla anche molto complessa.

- Tutte le password che dovrai usare saranno generate automaticamente dal software, saranno quindi totalmente random, molto lunghe e molto complesse, tanto non dovrai mai doverle ricordare.

Potete approfondire l’argomento con questo articolo.

Ci sono due password manager, entrambi gratuiti ed open source, che vi consiglio di provare:

Keepass: completamente offline. Crea un file criptato nel vostro PC. Non è adatto se volete gestire le password di più computer o anche quelle dello smartphone. Per un singolo PC è il più sicuro in assoluto.

Bitwarden: multi piattaforma, esiste per PC, Mac, Linux e per gli smartphone sia iOS che Android. Si sincronizza online ed è molto sicuro (a patto che utilizziate una buona password per sbloccarlo). Molto comodo per avere tutte le password sincronizzate a portata di mano.

Ultimo consiglio, la cifratura dei dati nel cloud:

Se volete salvare i dati nel cloud (backup del PC/Mac/Smartphone e sincronizzazione di cartelle online) vi suggerisco IDrive.

Questo è uno dei pochi servizi cloud che vi permette di scegliere se avere solo sul vostro PC la chiave di cifratura dei dati (la vera cifratura “zero knowledge / end to end”).

Questo significa che voi e solo voi potete decriptare i dati. Il rovescio della medaglia è che per il provider è impossibile recuperare i dati se perdete la password, ma è giusto che sia così. Il provider non ha accesso in alcun modo ai dati, che vengono criptati nel vostro PC prima che vengano inviati online.

Se il sito venisse violato e un malintenzionato copiasse tutti i dati, otterrebbe solo la versione cifrata, impossibile da decifrare perché la chiave per decriptarla non risiede fisicamente sui server. La decriptazione è impossibile perché avete scelto una buona password, vero?

Con IDrive potete sia effettuare il backup del computer sia utilizzare una directory da sincronizzare con le modalità simili agli altri provider (Dropbox, Google Drive, OneDrive ecc).

Lo spazio gratuito è 5 giga di backup + 5 giga di cartella di sincronizzazione. Per i piani a pagamento è facilissimo trovare su Google dei referral link per ottenere sconti fino al 90% per il primo anno (che diventa quasi gratuito).

AND EMILI si occupa di sviluppo e consulenza strategica sui canali digitali.